ESTRATÉGIAS E TÁTICAS THREAT INTELLIGENCE

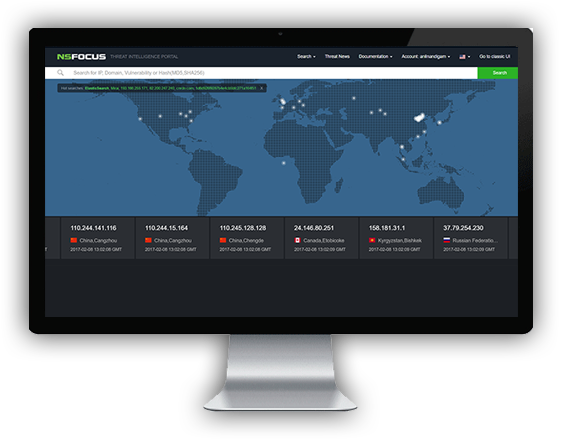

PORTAL NTI

- Obtenha informações adicionais sobre várias ameaças e agentes de ameaças

- IPs, domínios, vulnerabilidades e malware

- Visualizações, pesquisas e resultados personalizáveis

- Gráficos, diagramas, tabelas, sistemas alvo e aplicações

- Faça upload de amostras de malware – receba resultados

- Monitore e rastreie endereços IP – notificação automática

FEEDS ACIONÁVEIS DE DADOS

| Descrição do Feed de Dados | Prevenção Primária de Ameaças | |

|---|---|---|

| Comando & Controle | Lista de endereços IP que controlam botnets usados para colocar serviços off-line | Previne a participação em redes de bots |

| Hashes de Arquivo de Malware | Um conjunto de hashes de arquivo MD5 que pode ser usado para identificar malware em e-mail ou transferências de arquivos, bem como dados armazenados | Malware, Ransomware, Trojan, Scanning, Probing, Data Leakage |

| Web/URL Maliciosos | Uma lista de reputação de domínios que inclui sites maliciosos que são a fonte de ataques e atividades de ameaças cibernéticas | Malware, Ransomware, Spyware, Phishing, Data Leakage |

| Reputação de Endereços de IP | Lista de endereços IP que ganharam reputação negativa por meio do envolvimento em atividades suspeitas | Phishing, Spam, Botnets, DDoS and APT attacks |

| APIs baseadas em padrões: formatos JSON e XML, STIX e TAXII | ||

Destaques

- Integração com NSFOCUS Cloud e defesas locais

- A Intel é derivada de um sensor extenso, honeypot e rede de serviços gerenciados

- Visibilidade e inteligência para Endpoint, aplicações e redes

- 700Gb de dados coletados diariamente